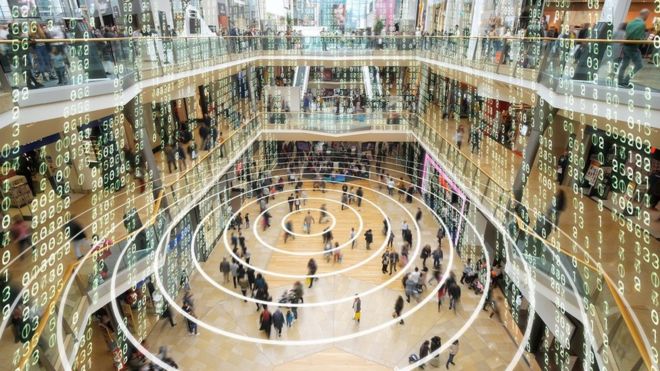

Así saben Facebook y Twitter cómo piensas (aunque no tengas cuenta en las redes sociales)

|

Un estudio asegura que se pueden predecir las actividades futuras de una persona solo con las publicaciones de sus amigos.

|

Así, parecería que para salvaguardar nuestra privacidad en internet basta con no crearse una cuenta en las redes sociales o cancelar la que tenemos… ¿O no?

De hecho, puede que no sea suficiente. Un estudio llevado a cabo por un grupo de científicos de la Universidad de Vermont (Estados Unidos) y la Universidad de Adelaide (Australia) asegura que las redes sociales cuentan con mecanismos para procesar los datos de personas incluso si no forman parte de su comunidad.

El estudio muestra que se pueden predecir las actividades futuras de una persona solo con las publicaciones de sus amigos. Y eso aunque esa persona no tenga cuentas en redes sociales y no se tenga ningún dato directamente de ella.

"Es como escuchar a alguien hablando por teléfono. Aunque no sepas lo que dice la persona al otro lado de la línea, puedes enterarte de mucha información sobre ella con solo escuchar lo que dice su interlocutor", asegura el profesor Lewis Mitchell, uno de los autores de la investigación.

Se acabaría así con la idea de que renunciar a la privacidad es un acto voluntario.

Las conclusiones del estudio

|

Según el estudio, nuestra privacidad no depende solo de nosotros sino también de nuestros amigos.

|

Tras analizar esa muestra, concluyeron que es igual de posible predecir los futuros tuits de una persona a través de las publicaciones de solo 8 o 9 de sus contactos que con su propia información.

La realidad es que cuando nos creamos una cuenta en Facebook o en cualquier otra red social "creemos que estamos dando información solo sobre nosotros, pero también damos información sobre nuestros amigos", explica el matemático James Bagrow, que dirigió la investigación.

"No hay sitio para esconderse en las redes sociales", afirma el profesor Lewis Mitchell, uno de los autores de la investigación.

Mitchell también señala una de las consecuencias que podría tener este mecanismo: "En un debate político, la gente puede ser expuesta solo a un tipo de información y no recibir visiones opuestas".

Por lo tanto, nuestra privacidad no depende solo de nosotros sino también de nuestros amigos.

Problemas de privacidad

|

"No hay sitio para esconderse en las redes sociales", afirma el profesor Lewis Mitchell, uno de los autores de la investigación.

|

En 2018 varias investigaciones periodísticas revelaron que la firma de marketing político Cambridge Analytica obtuvo información de 50 millones de usuarios de Facebook para usarla en campañas de propaganda política.

Mark Zuckerberg, fundador y director ejecutivo de Facebook, reconoció que la empresa cometió errores y aseguró que reforzarían la seguridad para garantizar la privacidad de los usuarios.

La noticia sacudió a la red social, que recibió críticas por la falta de controles para evitar que terceras personas tengan acceso a los datos que comparten los usuarios.

Fuente: BBC Mundo